最大的蛇类(世界上最大的蛇类)

alicucu 2025-12-21 21:51 1 浏览

世界上最大的蛇就是“亚马逊森蚺”,该生物分布在南美洲地区,如今也还有它的存在,而这种蛇在南美洲地区属于食物链的顶端者,与我们人一样,没有其他生物能够去战胜它,所以是一种种群数量还是较大的物种。

公开认为世界上最大的蛇就是“亚马逊森蚺”,在吉尼斯世界纪录已经显示了改数据,该蛇位于南美洲地区,最长可达10米以上,重达二百二十五公斤以上,所以非常巨大

亚马逊森蚺(学名:Eunectes murinus),是当今世界上最大的蚺,栖息于南美洲,粗如成年男子的躯干。森蚺生性喜水,通常栖息在泥岸浅水中,捕食水鸟、龟、水豚、凯门鳄、貘等。

目前被认为是世界上最大的蛇是绿蟒(Green Anaconda)。它们是南美洲的一种巨蟒,最长可达30英尺(9米),重达550磅(250公斤)。它们有很强的肌肉和强壮的骨骼,在水中游泳非常迅速。尽管绿蟒的咀嚼力很强,但它们并不是有毒的。它们生活在沼泽、河流和湖泊等水域,以鳄鱼、鸟类和哺乳动物为食。

绿蟒在生态系统中发挥着重要的作用,对其保护和保护其自然栖息地具有重要意义。

如下:

亚马逊森蚺:是当今世界上最大的蛇,主要分布在南美洲亚马逊区域的国家,其中以委内瑞拉的沼泽地最多,其体型最长可达9米以上,重达200公斤以上。

网纹蟒:又称霸王蟒,一般约8-10米,最长可达12米以上。

非洲岩蟒:成年的非洲岩蟒体长可超过6米,是全世界最巨型的蛇类之一。

泰坦蟒:是已知最大的蛇类,平均体长可能达到12米,体重最重时可达1吨。

世界上最大的蛇是非洲蟒蛇,也称为绿蟒,其最长记录为33英尺,重达550磅。这种蛇是强力的掠食者,能够吃掉鹿、猴、猪等大型动物,并能在只吃一两次食物后数月甚至数年不再吃。

它们的口中拥有40多个锋利的牙齿,能够轻松咬住它们的猎物。由于这种蛇的生存能力极强,被广泛分布在非洲的各种生态环境中,是非常值得人类学习和探索的动物。

相关推荐

- 苏泊尔电饭煲e0故障(苏泊尔电饭煲e0故障维修视频)

-

显示e0是传感器开路故障。先拆开顶部检查温度传感器连接线是否断路,通常这个部件由于经常使用,而且材质都不好,导致温感器的连接线断裂。如果是线路断裂,则找一根相仿的电线连接断裂部分,并用电工胶带做好绝缘...

- 最恐怖的台风第一名(世界最恐怖的台风)

-

是威马逊台风。威马逊台风于2014年7月登陆我国的海南省文昌市,这个超强台风自登陆上岸后,就打破了之前2006年的桑美台风的记录,成为了我国建国以来强的超强台风,直接导致南宁这个城市发生海变,城市内部...

- 干燥剂有哪几种(食品干燥剂有哪几种)

-

1、酸性干燥剂:浓硫酸、P2O5、硅胶浓硫酸(强氧化性酸)、P2O5(酸性白色粉末)、硅胶(它是半透明,内表面积很大的多孔性固体,有良好的吸附性,对水有强烈的吸附作用。含有钴盐的硅胶叫变色硅胶,没有吸...

- 家用直饮水机(家用直饮水机十大名牌)

-

1、看直饮机是否有卫生许可证批件上所写的产品名字、型号要一致,因为即使在有证企业中,也存在“一证多用”的情况,即出现多个产品型号用一个卫生许可批件,消费者一定要查看清楚。2、看直饮机滤芯是否合适第一代...

- 滚筒洗衣机排行榜2025前十名

-

各有好处。1,上排水排的并不彻底,水泵处会有积水,要是放在特别冷的地方就需要在每次洗完衣服后动手给水泵排水。但也不会影响洗衣效果,因为有单向阀门限制水流向。但上排水在布置排水管时简单,上下都能排。2,...

- 世界美女排行榜前一百(世界美女排行榜100名2019)

-

2021年即将进入尾声,美国网站TCCandler每年都会选出全球百大美女排行榜,如今官方名单出炉,今年的第一名是韩国女团BLACKPINK的成员Lisa,去年是第二名。EmilieNereng今...

-

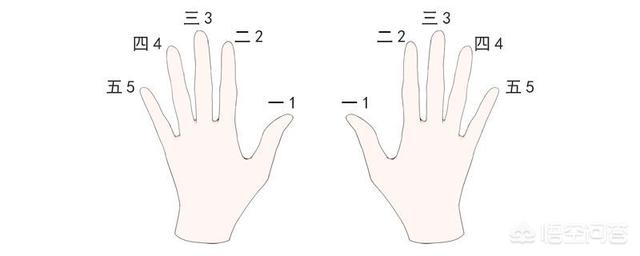

- 电子琴1234567指法图(1234567手势图)

-

尤克里里1234567的指法三弦空品是1,三弦二品是2,二弦空品是3,二弦一品是4,二弦三品是5,四弦空品也是5,一弦空品是6,四弦二品也是6,一弦二品是7。在弹奏尤克里里的时候要注意,手型是使用的古典手型,左手的一指左侧按琴弦,其余的手指...

-

2025-12-24 05:12 alicucu

- 长沙房产网(长沙房产网房天下)

-

长沙房地产公司排名1、湖南鑫远投资集团有限公司2、红星实业集团有限公司3、中建信和地产有限公司4、恒大地产集团长沙置业有限公司5、湖南保利房地产开发有限公司6、湖南天城置业发展有限公司7、长沙龙湖房地...

- 电子烟(电子烟有尼古丁吗)

-

电子烟是由中国人发明的,这个毋庸置疑。多数资料及实验显示。电子烟除尼古丁之外没有发现其他任何有害成分,对人体的不利影响也低于传统香烟。原材料不同:电子烟是微电子科技产品,有雾化器、锂电池和烟弹。目前市...

- 今年最流行的头发造型(今年最流行的头发造型和颜色)

-

时尚流行和个人喜好是选择头发颜色时需要考虑的因素,不过每年的流行趋势都会有所不同,以下列举几种近年来比较受欢迎的头发颜色:1.灰棕色:灰棕色是一种既低调又独特的中性色调,适合许多不同的肤色和发质,也非...

- 榴莲吃不完冷藏还是冷冻(榴莲冷冻的正确方法)

-

吃不完榴莲肉大多数可以冷冻,冷冻过后可能口感上会有一些差异,但是里面营养物质并不会流失,可以在吃时候解冻。但是避免长时间的冷冻,也会导致营养价值降低。榴莲的保存一般是冷冻比较好,而且可以存放的时间比较...

-

- 北京四达烂校211(北京四达国际)

-

没有最差的211之说,能被评为211大学都是有过硬的学术研究和科研能力。大学是教书育人的地方不是进行攀比名气的场所首先,北京语言大学身处首都,占据地理优势,另外这个学校虽然不是双一流学校,不是211学校,但是有些专业很不错,尤其是小语种,而...

-

2025-12-24 02:59 alicucu

- 龙的英文(龙的英文gala)

-

dragon读音:英[?dr?g?n]美[?dr?ɡ?n]n.龙,龙船;[D-][天文学]天龙(星座);[口语、贬义]脾气暴躁的人复数:dragons例句:1、Later,drag...

-

- 网线颜色顺序(网线颜色顺序水晶头)

-

网线颜色的顺序是有相应的标准的!TIA568B/568B就是!我们现在用的是TIA568B的标准!在以前的计算机网卡或是集线器,路由器,交换机等并不支持网线发送和接受的自动翻转!这就需要两个标准,同设备间做手动翻转来使两个设备可以通讯!比如...

-

2025-12-24 01:59 alicucu

- 芈月母亲向氏历史原型(芈月母亲向氏历史原型是谁)

-

芈月母亲向氏是莒姬宫里的媵女,因生育芈月被封为向夫人,后因生育芈戎被封为向妃。后来因为被王后趁大王不在诬陷她染上恶疾被赶出宫,被贱兵魏甲玷污,后来生下魏冉。大王回宫后接向妃回宫,为了给芈月芈戎换的好前...

- 一周热门

- 最近发表

- 标签列表

-